Для многих ИТ-специалистов Wireshark является незаменимым инструментом для анализа сетевых пакетов. Программное обеспечение с открытым исходным кодом позволяет вам внимательно изучить собранные данные и определить корень проблемы с повышенной точностью. Кроме того, Wireshark работает в режиме реального времени и использует цветовую кодировку для отображения захваченных пакетов, среди других изящных механизмов.

В этом руководстве мы объясним, как захватывать, читать и фильтровать пакеты с помощью Wireshark. Ниже вы найдете пошаговые инструкции и описание основных функций сетевого анализа. Освоив эти основные шаги, вы сможете проверять поток трафика в своей сети и более эффективно устранять проблемы.

Анализ пакетов

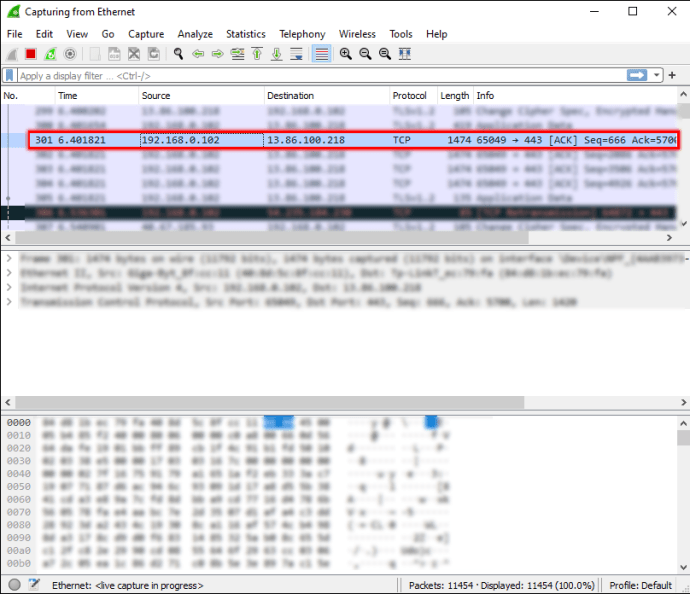

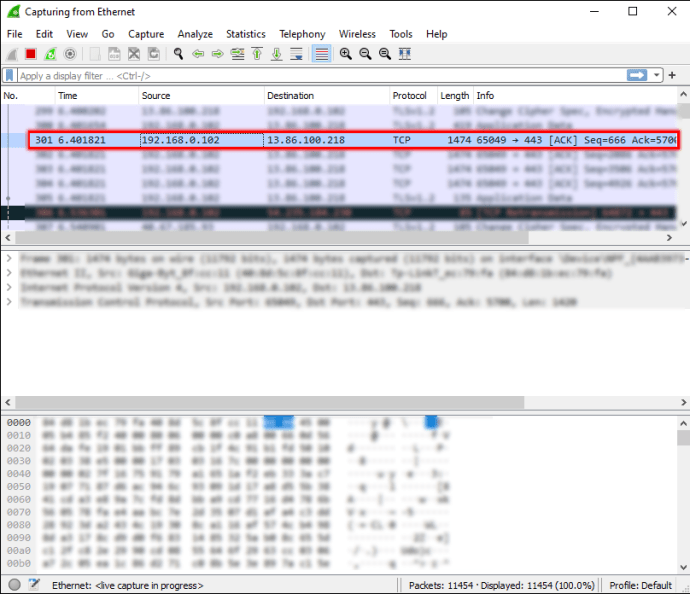

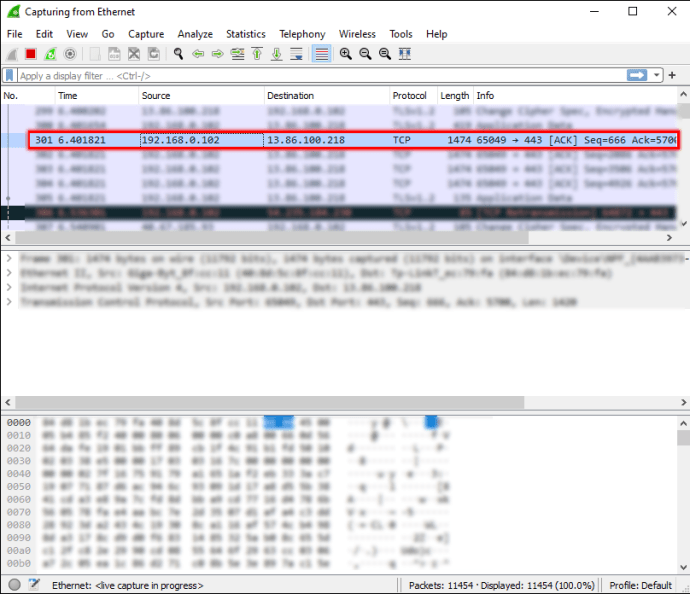

После захвата пакетов Wireshark организует их в виде подробного списка пакетов, который невероятно легко читать. Если вы хотите получить доступ к информации об отдельном пакете, все, что вам нужно сделать, это найти его в списке и щелкнуть. Вы также можете дополнительно расширить дерево, чтобы получить доступ к деталям каждого протокола, содержащегося в пакете.

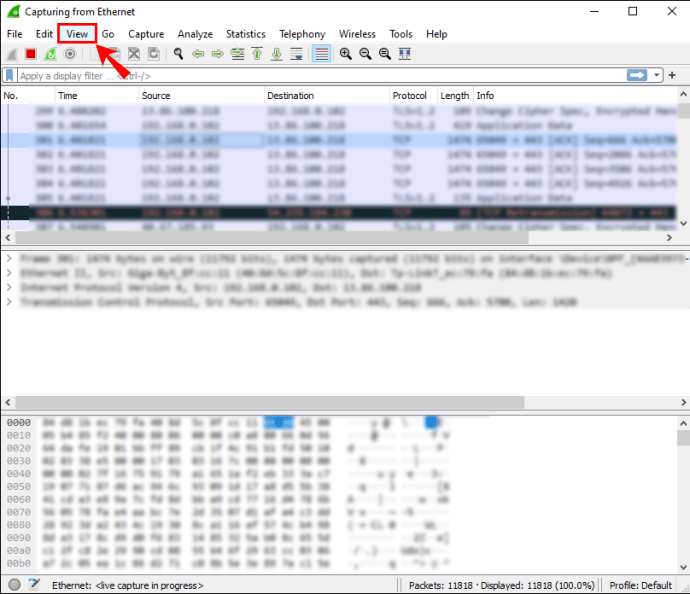

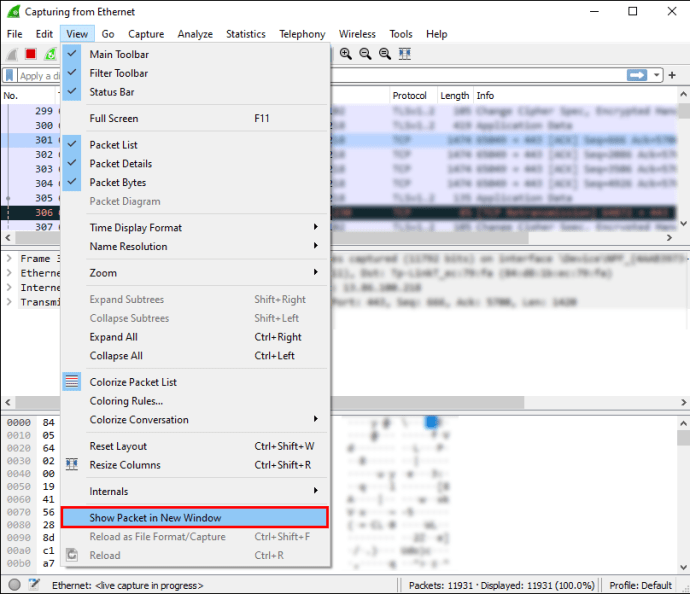

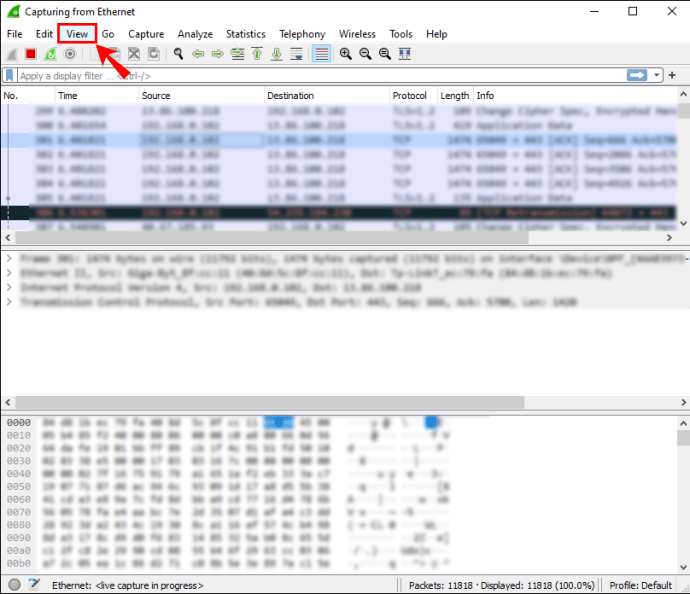

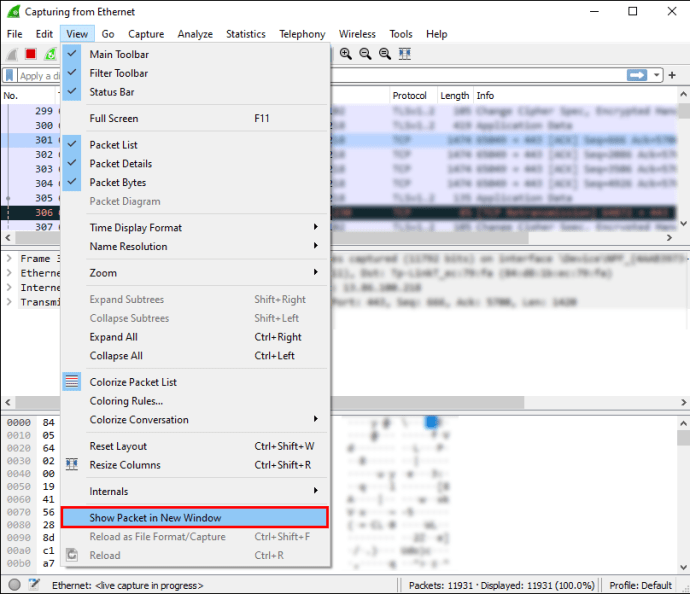

Для более полного обзора вы можете отобразить каждый захваченный пакет в отдельном окне. Вот как:

- Выберите пакет из списка с помощью курсора, затем щелкните правой кнопкой мыши.

- Откройте вкладку «Просмотр» на панели инструментов выше.

- В раскрывающемся меню выберите «Показать пакет в новом окне».

Примечание: намного проще сравнивать перехваченные пакеты, если вы выводите их в отдельные окна.

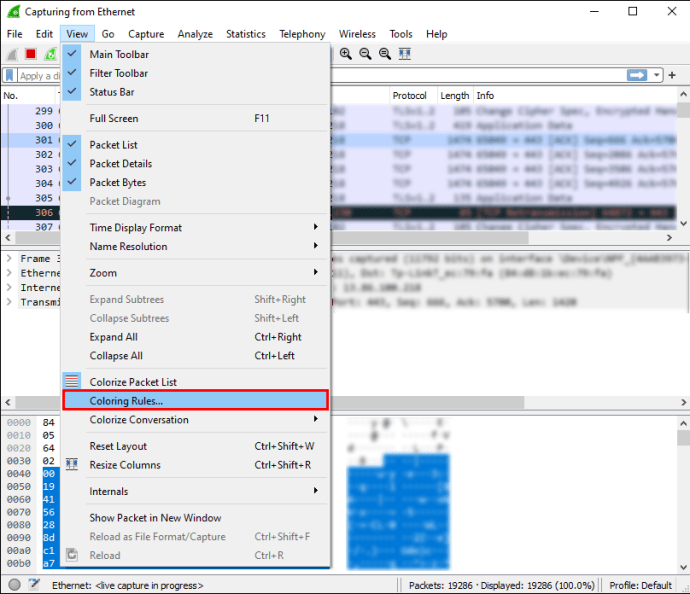

Как уже упоминалось, Wireshark использует систему цветового кодирования для визуализации данных. Каждый пакет помечен другим цветом, который представляет разные типы трафика. Например, трафик TCP обычно выделяется синим цветом, а черный используется для обозначения пакетов, содержащих ошибки.

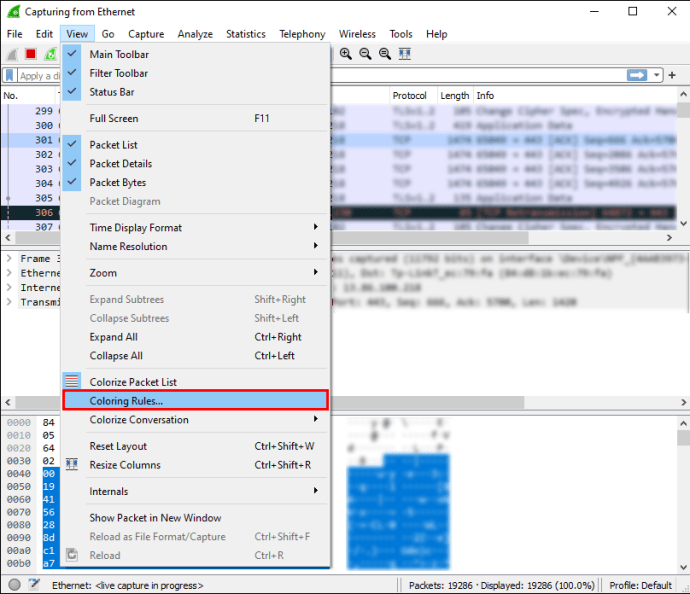

Конечно, вам не нужно запоминать значение каждого цвета. Вместо этого вы можете проверить на месте:

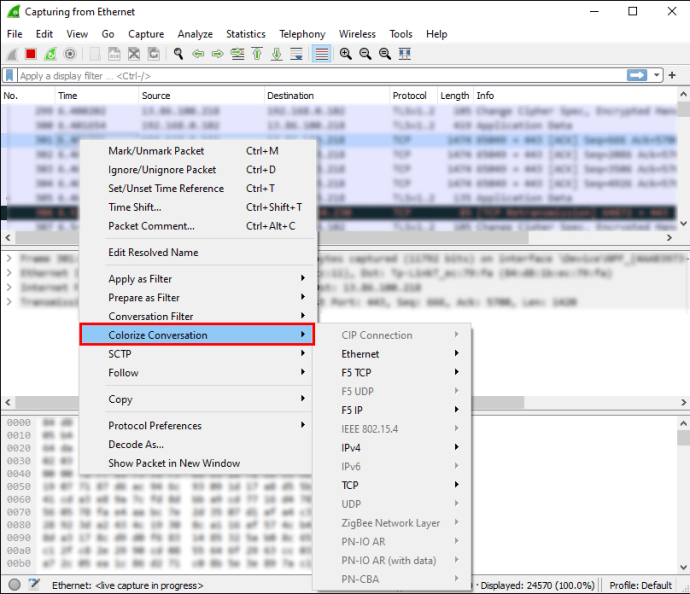

- Щелкните правой кнопкой мыши пакет, который хотите изучить.

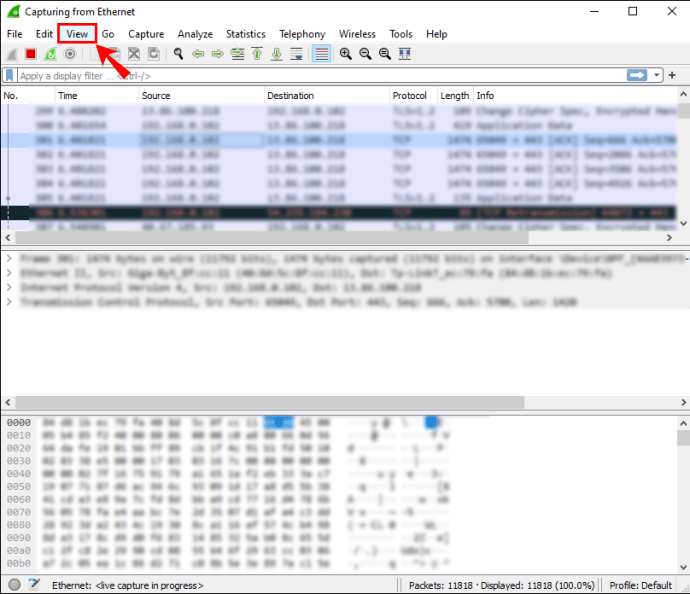

- Выберите вкладку «Просмотр» на панели инструментов в верхней части экрана.

- В раскрывающемся списке выберите «Правила раскраски».

Вы увидите возможность настроить раскраску по своему вкусу. Однако, если вы хотите изменить правила окраски только временно, выполните следующие действия:

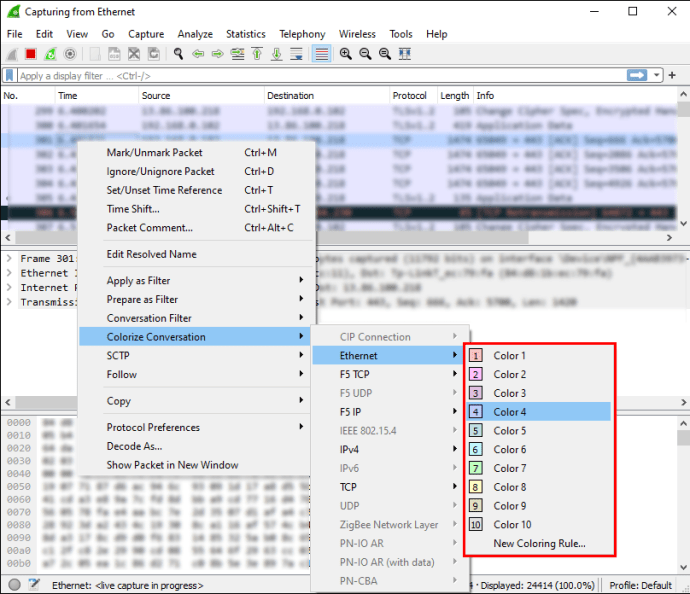

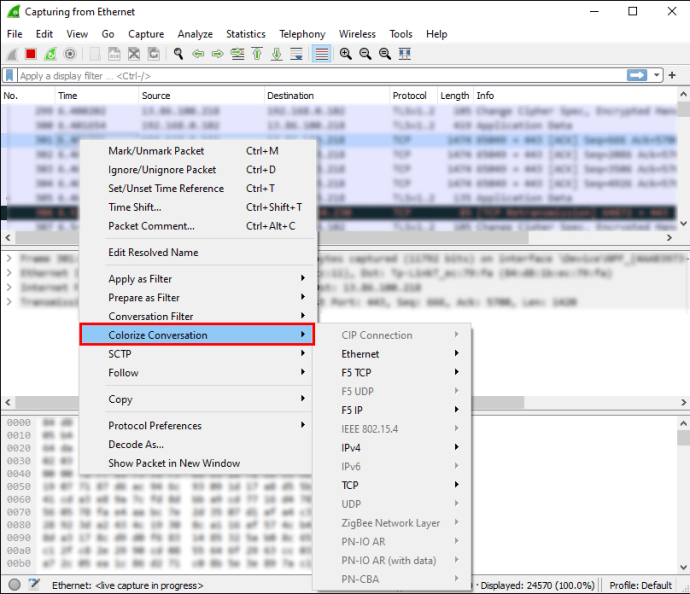

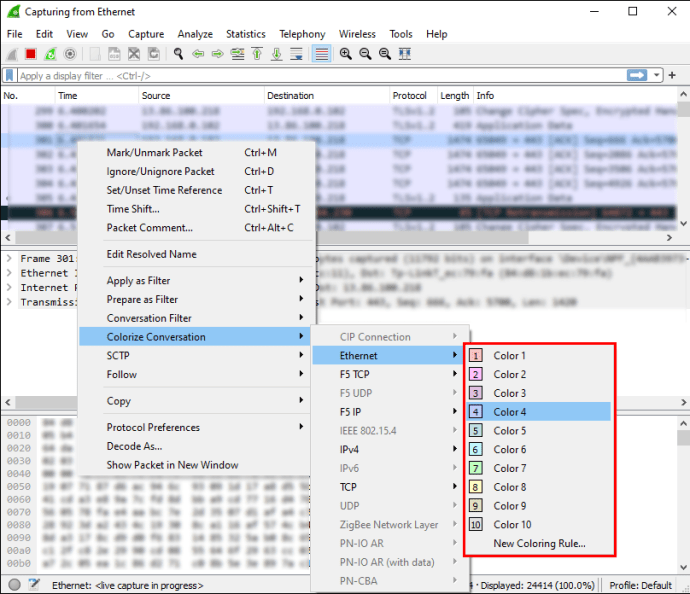

- Щелкните пакет правой кнопкой мыши на панели списка пакетов.

- В списке параметров выберите «Раскрасить с помощью фильтра».

- Выберите цвет, которым хотите его пометить.

Число

Панель списка пакетов покажет вам точное количество захваченных битов данных. Поскольку пакеты организованы в несколько столбцов, их довольно легко интерпретировать. Категории по умолчанию:

- No. (Number): Как уже упоминалось, вы можете найти точное количество перехваченных пакетов в этом столбце. Цифры останутся неизменными даже после фильтрации данных.

- Время. Как вы уже догадались, здесь отображается метка времени пакета.

- Источник: показывает, откуда был отправлен пакет.

- Место назначения: показывает место, где будет храниться пакет.

- Протокол: отображает название протокола, обычно в виде аббревиатуры.

- Длина: показывает количество байтов, содержащихся в захваченном пакете.

- Информация: столбец включает любую дополнительную информацию о конкретном пакете.

Время

По мере того как Wireshark анализирует сетевой трафик, каждый захваченный пакет получает отметку времени. Затем отметки времени включаются в панель списка пакетов и доступны для последующей проверки.

Wireshark не создает сами отметки времени. Вместо этого инструмент анализатора получает их из библиотеки Npcap. Однако источником отметки времени на самом деле является ядро. Вот почему точность отметки времени может варьироваться от файла к файлу.

Вы можете выбрать формат, в котором отметки времени будут отображаться в списке пакетов. Кроме того, вы можете установить предпочтительную точность или количество отображаемых десятичных знаков. Помимо настройки точности по умолчанию, есть также:

- Секунды

- Десятые доли секунды

- Сотые доли секунды

- Миллисекунды

- Микросекунды

- Наносекунды

Источник

Как следует из названия, источником пакета является место отправления. Если вы хотите получить исходный код репозитория Wireshark, вы можете загрузить его с помощью клиента Git. Однако для этого метода требуется, чтобы у вас была учетная запись GitLab. Можно и без него, но лучше на всякий случай записаться.

После регистрации учетной записи выполните следующие действия:

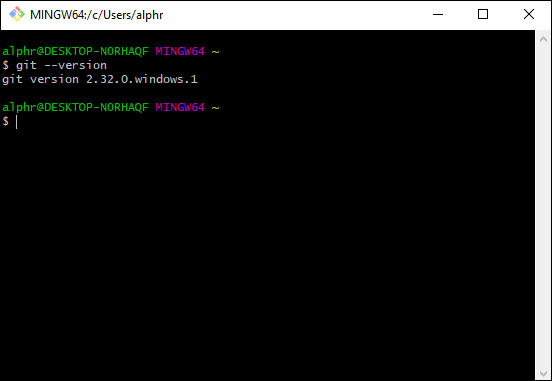

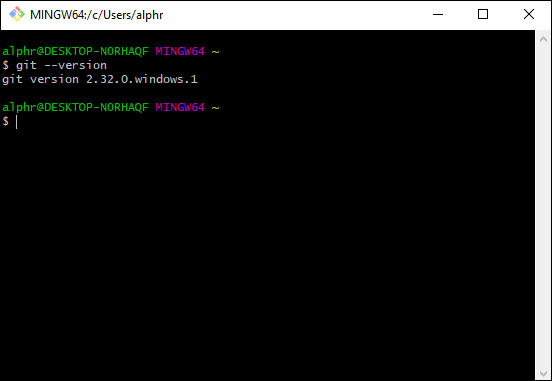

- Убедитесь, что Git работает, используя эту команду: «

$ git -–version.”

- Дважды проверьте, настроены ли ваш адрес электронной почты и имя пользователя.

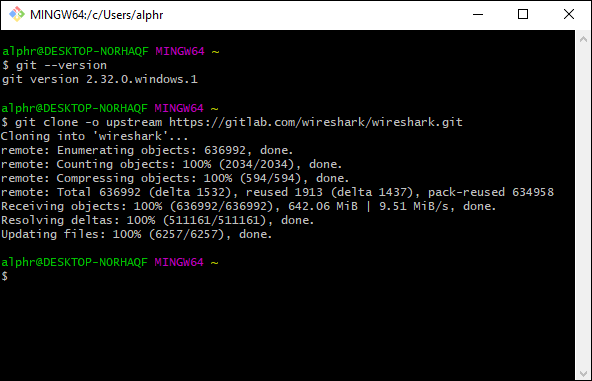

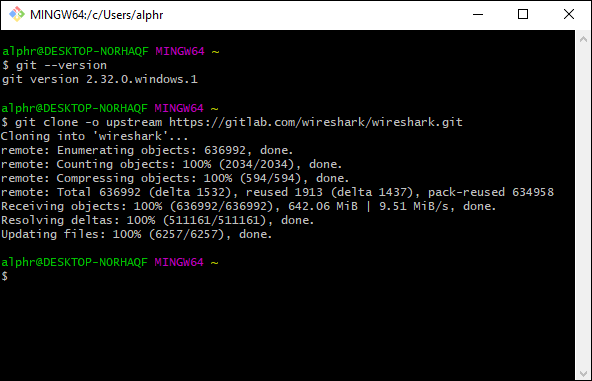

- Затем создайте клон исходного кода Workshark. Использовать "

$ git clone -o upstream [электронная почта защищена]: wirehark / wirehark.git»URL-адрес SSH для создания копии. - Если у вас нет учетной записи GitLab, попробуйте URL-адрес HTTPS: «

$ git clone -o вверх по течению //gitlab.com/wireshark/wireshark.git.”

Все исходники будут впоследствии скопированы на ваше устройство. Имейте в виду, что клонирование может занять некоторое время, особенно если у вас медленное сетевое соединение.

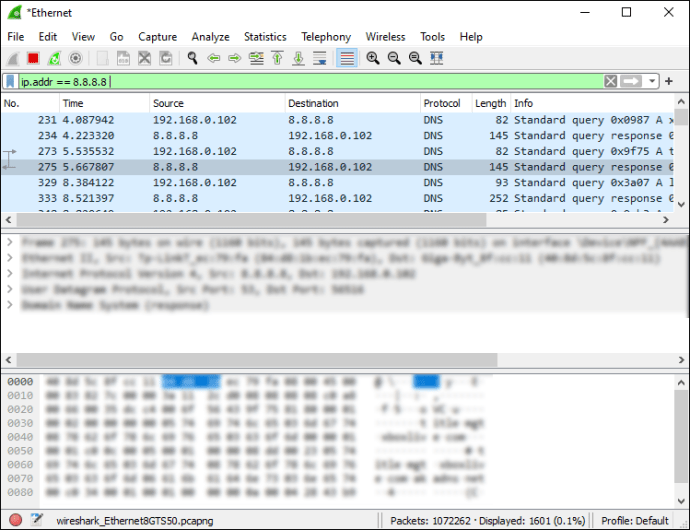

Место назначения

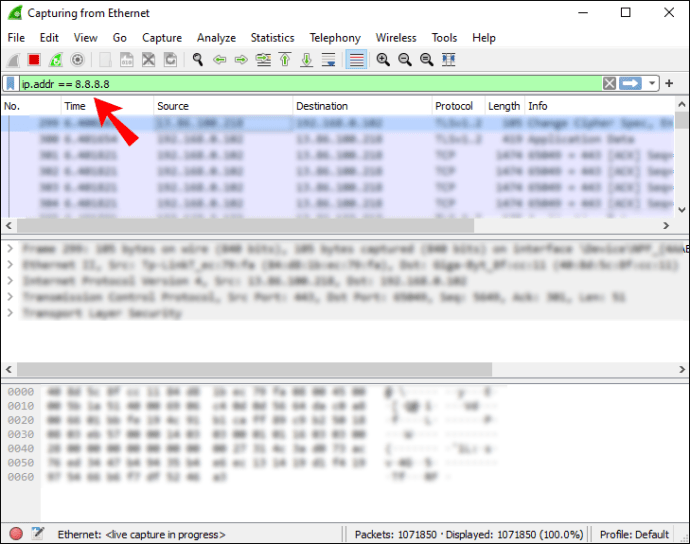

Если вы хотите узнать IP-адрес пункта назначения определенного пакета, вы можете использовать фильтр отображения, чтобы найти его. Вот как:

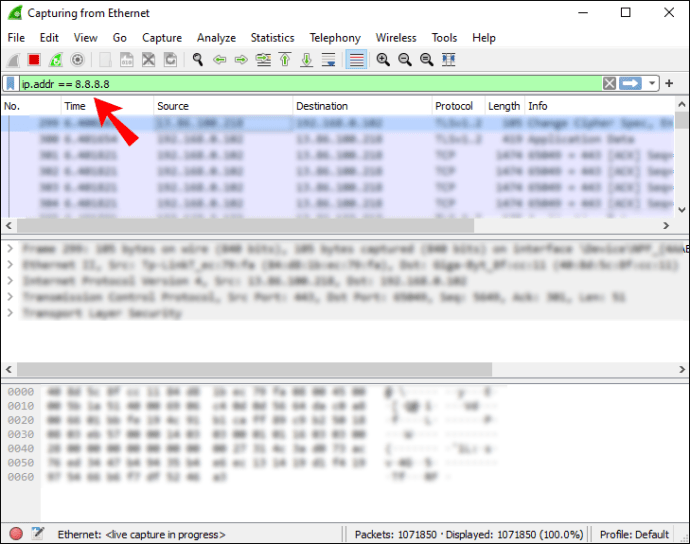

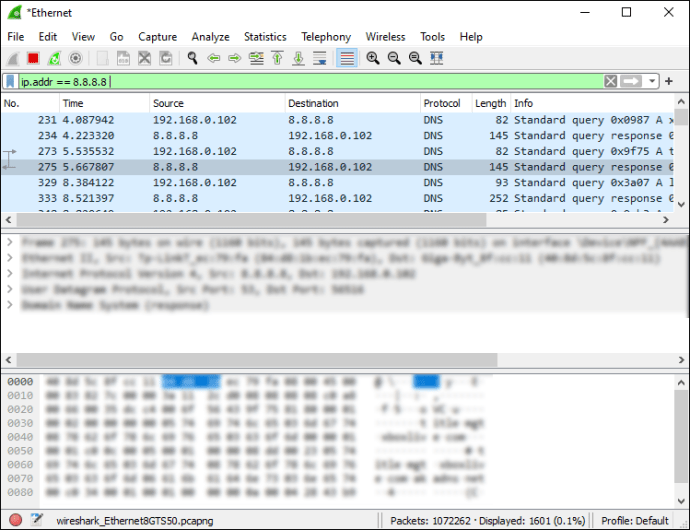

- Входить "

ip.addr == 8.8.8.8»В« Фильтр »Wireshark. Затем нажмите «Enter».

- Панель списка пакетов будет перенастроена только для отображения места назначения пакета. Найдите интересующий вас IP-адрес, прокручивая список.

- Когда вы закончите, выберите «Очистить» на панели инструментов, чтобы изменить конфигурацию панели списка пакетов.

Протокол

Протокол - это руководство, определяющее передачу данных между различными устройствами, подключенными к одной сети. Каждый пакет Wireshark содержит протокол, и вы можете вызвать его с помощью фильтра отображения. Вот как:

- Вверху окна Wireshark щелкните диалоговое окно «Фильтр».

- Введите название протокола, который хотите исследовать. Обычно названия протоколов пишутся строчными буквами.

- Нажмите «Ввод» или «Применить», чтобы включить фильтр отображения.

Длина

Длина пакета Wireshark определяется количеством байтов, захваченных в этом конкретном сетевом фрагменте. Это число обычно соответствует количеству байтов необработанных данных, перечисленных в нижней части окна Wireshark.

Если вы хотите изучить распределение длин, откройте окно «Длины пакетов». Вся информация разделена на следующие столбцы:

- Длина пакета

- Считать

- В среднем

- Мин. Значение / макс. Значение

- Темп

- Процентов

- Скорость серийной съемки

- Взрывной старт

Информация

Если в определенном захваченном пакете есть какие-либо аномалии или похожие элементы, Wireshark это заметит. После этого информация будет отображаться на панели списка пакетов для дальнейшего изучения. Таким образом вы получите четкое представление об атипичном поведении сети, что приведет к более быстрой реакции.

Дополнительные ответы на часто задаваемые вопросы

Как я могу фильтровать пакетные данные?

Фильтрация - это эффективная функция, позволяющая изучить особенности конкретной последовательности данных. Существует два типа фильтров Wireshark: захват и отображение. Фильтры захвата предназначены для ограничения захвата пакетов в соответствии с конкретными требованиями. Другими словами, вы можете отсеивать различные типы трафика, применяя фильтр захвата. Как следует из названия, фильтры отображения позволяют вам отточить конкретный элемент пакета, от длины пакета до протокола.

Применение фильтра - довольно простой процесс. Вы можете ввести заголовок фильтра в диалоговом окне в верхней части окна Wireshark. Кроме того, программное обеспечение обычно автоматически заполняет имя фильтра.

В качестве альтернативы, если вы хотите прочесать стандартные фильтры Wireshark, сделайте следующее:

1. Откройте вкладку «Анализ» на панели инструментов в верхней части окна Wireshark.

2. В раскрывающемся списке выберите «Фильтр отображения».

3. Просмотрите список и щелкните тот, который хотите применить.

Наконец, вот несколько распространенных фильтров Wireshark, которые могут пригодиться:

• Чтобы просмотреть только IP-адрес источника и назначения, используйте: «ip.src == IP-адрес и ip.dst == IP-адрес”

• Чтобы просмотреть только SMTP-трафик, введите: «tcp.port экв 25”

• Чтобы захватить весь трафик подсети, примените: «сеть 192.168.0.0/24”

• Чтобы захватить все, кроме трафика ARP и DNS, используйте: «порт не 53 и не арп”

Как мне захватить пакетные данные в Wireshark?

После того, как вы скачали Wireshark на свое устройство, вы можете начать мониторинг сетевого подключения. Вот что вам нужно сделать, чтобы собрать пакеты данных для всестороннего анализа:

1. Запустите Wireshark. Вы увидите список доступных сетей, поэтому нажмите на ту, которую хотите изучить. Вы также можете применить фильтр захвата, если хотите точно определить тип трафика.

2. Если вы хотите проверить несколько сетей, используйте элемент управления «shift + щелчок левой кнопкой мыши».

3. Затем нажмите на крайний левый значок акульего плавника на панели инструментов выше.

4. Вы также можете начать захват, щелкнув вкладку «Захват» и выбрав «Начать» из раскрывающегося списка.

5. Другой способ сделать это - нажать клавишу «Control - E».

Когда программа собирает данные, вы увидите, что они отображаются на панели списка пакетов в режиме реального времени.

Акула Байт

Хотя Wireshark - высокотехнологичный сетевой анализатор, его удивительно легко интерпретировать. Панель списка пакетов чрезвычайно обширна и хорошо организована. Вся информация разделена на семь разных цветов и отмечена четкими цветовыми кодами.

Кроме того, программное обеспечение с открытым исходным кодом поставляется с множеством легко применимых фильтров, облегчающих мониторинг. Включив фильтр захвата, вы можете точно определить, какой трафик должен анализировать Wireshark. И как только данные будут получены, вы можете применить несколько фильтров отображения для определенных поисков. В общем, это очень эффективный механизм, который не так уж и сложно освоить.

Вы используете Wireshark для анализа сети? Что вы думаете о функции фильтрации? Сообщите нам в комментариях ниже, есть ли полезная функция анализа пакетов, которую мы пропустили.